ایک فائل کا پاس ورڈ کیسے جاننا ہے

انٹرنیٹ پر کئی ٹولز موجود ہیں جو آپ کو ایک خفیہ پاسورڈ تلاش کرنے کی اجازت دیتے ہیں، یا آج ہم اسے کال کریں گے. پاس ورڈ ایک فائل کی، میں اس پوسٹ کے ساتھ غصے کو فروغ دینے کے لئے پیش نہیں کرتا ہوں؛ بلکہ اس خطرے کی وضاحت کریں جو یقین کرنے کے لئے موجود ہیں کہ ہمارے تمام اعداد و شمار اسکول کے چوتھا گریڈ میں پیار کی آنکھوں کے نام کے پیچھے ایک آسان طریقہ میں محفوظ ہیں.

انٹرنیٹ پر کئی ٹولز موجود ہیں جو آپ کو ایک خفیہ پاسورڈ تلاش کرنے کی اجازت دیتے ہیں، یا آج ہم اسے کال کریں گے. پاس ورڈ ایک فائل کی، میں اس پوسٹ کے ساتھ غصے کو فروغ دینے کے لئے پیش نہیں کرتا ہوں؛ بلکہ اس خطرے کی وضاحت کریں جو یقین کرنے کے لئے موجود ہیں کہ ہمارے تمام اعداد و شمار اسکول کے چوتھا گریڈ میں پیار کی آنکھوں کے نام کے پیچھے ایک آسان طریقہ میں محفوظ ہیں.

اس صورت میں میں مثال کے طور پر دکھاؤں گا LasBit کارپوریشن، اگر کسی کو کسی دن اس کی ضرورت ہوتی ہے کیونکہ اس نے اس کی گرل فرینڈ کو بھول دیا جس نے اس نے اپنی ایکسل فائل کی حفاظت کی تھی، یا بدقسمتی سے ملازمین کو خراب نیت سے محفوظ رکھنے والے ڈیٹا کو چھوڑ دیا، یہاں ایک راستہ ہے.

1. خراب پاس ورڈ

یہ واضح ہے کہ اس زندگی میں ہمیں سیکیورٹی کے لئے ایک سے زیادہ پاس ورڈ کا استعمال کرنا چاہئے۔ محض اپنے تبصرے کے ل use کسی فورم تک رسائی حاصل کرنے کے لئے اس کا استعمال ممکن نہیں ہے ، ہمارے ای میل اکاؤنٹ ، فیس بک یا کریڈٹ کارڈ میں داخل ہونے کے بجائے۔ اور یہی وجہ ہے کہ ہم اپنا دماغ کھو دیتے ہیں کیونکہ جلد یا بدیر ہم الجھن میں پڑ سکتے ہیں۔

سب سے محفوظ پاس ورڈ وہ ہیں جو کم سے کم 9 ہندسوں کے حامل ہوتے ہیں ، اور جو لغت کے عین مطابق الفاظ نہیں ہوتے ہیں ، جن میں ترجیحی تعداد ہوتی ہے اور ، اگر ممکن ہو تو ، کم از کم ایک اہم خط۔ اس کی وجہ یہ ہے کہ پاس ورڈ کو توڑنے کے لئے پروگرام جن اصولوں کی پیروی کرتے ہیں وہ حرفوں کے امتزاج پر مبنی ہوتے ہیں ، جتنا وہ ہوں گے اتنا ہی لمبا ہوگا۔ دوسرے قسم کے کوڈز کو استعمال کرنے کی سفارش نہیں کی جاتی ہے ، جیسے تلفظ یا علامت والے الفاظ کیونکہ اگر ایک دن ہمیں ایسا کی بورڈ مل جائے جس کی میزوں کا حرف ٹوٹ گیا ہو ... تو رش کا ذائقہ ہوسکتا ہے chuco اٹول.

2. آئیے ایک مثال دیکھیں

یہ ایکسل فائل کا معاملہ ہے جو میرے ایک ٹیکنیشن نے کیڈسٹرل فائل کے استعمال کو سکھانے کے لئے بنایا تھا۔ مجھے اس کی اجازت ہے ، کیونکہ اس نے مجھے چیلنج کیا کہ اگر اسے اپنا پاس ورڈ توڑنے کا کوئی راستہ مل جاتا ہے ، تو ہم یہاں جارہے ہیں:

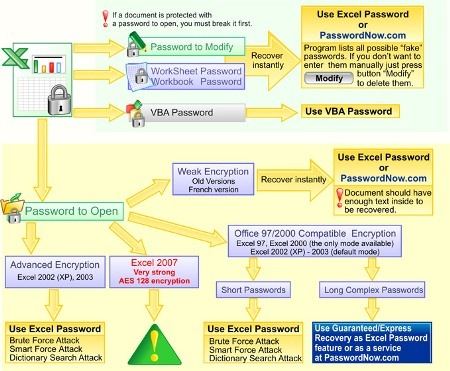

ایکسل فائل ہونے کے لۓ، ایک ہی چیز جسے میں قبضہ کرتا ہوں ایکسل پاس ورڈ ہے اور صحیح طریقے سے جانتا ہے:

گراف مختلف راستوں سے پتہ چلتا ہے:

- اگر آپ سب چاہتے ہیں تو بند شدہ خلیات کے پاس ورڈ توڑنے کے لئے، لیکن محفوظ فائل کے بغیر، یہ ایک اختیار ہے جعلی اس کی اجازت دیتا ہے اسے دوبارہ ترتیب دیں پروگرام کے نام کے بغیر فوری طور پر.

- ایک اور اختیار یہ ہے کہ آپ کے پاس ایکسل فائل ہے لیکن 2003 ورژن، برتن فورس حملہ میں نے اسے ایک دو منٹ میں ڈھونڈ لیا۔ اگرچہ ان فائلوں میں انکرپشن کا آپشن بھی موجود تھا ، اگر ان کے پاس لمبا اور پیچیدہ پاس ورڈ ہوتا تو اس کا اطلاق نہیں ہوتا۔

- اور پھر وہاں 2007 فائلوں کا متبادل ہے، جس میں آفس نے مزید خفیہ کاری کا فارم پیچیدہ کیا (AES 128 خفیہ کاری)، جس کے ساتھ کام حد تک ہو جاتا ہے اس حد تک پاس ورڈ طویل اور پیچیدہ ہے.

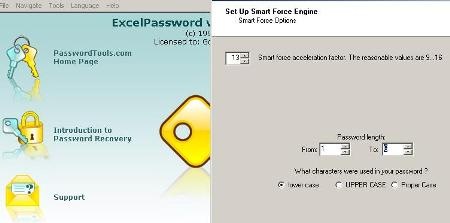

واجسٹ کے بعد، آپ کچھ خاصیتیں دے سکتے ہیں، جیسے کہ آپ کو مطلوبہ الفاظ کی تلاش، حروف کی زیادہ سے زیادہ تعداد، شروع اور اختتام الفاظ، اگر آپ کو دارالحکومت یا کوڈ پر غور کرنا چاہتے ہیں توقع ہے ... ہر اختیار کے لئے وقت کی مقدار ظاہر کرتی ہے. یہ کئی منٹ تک چند منٹ تک تلاش کر سکتا ہے.

تخنیکن کو جاننے والا، جو صرف ہسپانوی میں الفاظ رکھ سکتا تھا، اور اس کے حساب سے اس کے مطابق چھ حروف سے کم چل سکتے ہیں، یہاں میں جا رہا ہوں.

تیار:

23 سیکنڈ بغیر دارالحکومت خطوط

یہ الماری میں اسکول کی گرل فرینڈ یا کسی کے عرفان کا نام ہونا چاہئے. وہ

یہ اتنا تیز تھا کہ پرنٹس اسکرین لینے میں مجھے کوئی پریشانی نہیں ہوئی۔ بری بات یہ ہے کہ میں نے ایک شرط نہیں ، صرف ایک ، اتارنا fucking چیلنج سے بات چیت کی تھی۔

میرے نظریے کی جانچ کرنے کے لئے، میں نے آپ کے یاہو اکاؤنٹس اور اپ کے لئے ایک ہی پاسورڈ استعمال کیا تھا! یہ وہی تھا، لیکن اب میں نے آپ کو خبردار کیا ہے کیونکہ میرے پاس ایک ٹیکنیکل دانش کے ساتھ کوئی برا ارادے نہیں ہے جن کی کوشش میں نے بہت سی کامیابی حاصل کی ہے.

یہ بھی ممڪن ہے کہ اس وقت بہت سے لوگ چال چل رہے ہیں، اور اگر ان کو ابھی تک تک رسائی حاصل نہیں ہے تو، پاسورڈ کی فہرست چیک کریں جو سافٹ ویئر کے ساتھ مل سکتی ہے. آخری بٹ.

3. LastBit کس قسم کا پاس ورڈ ٹوٹ سکتا ہے

یہ کامل دنیا نہیں ہوگی ، لیکن دیکھیں کہ یہاں ایسے ماڈیولز ہیں جو ضرورت کے مطابق علیحدہ علیحدہ خریدے جاسکتے ہیں: ان میں سے یہ ہیں:

|

دفتر دستاویزات

|

انٹرنیٹ پروگرام

دیگر فائلیں یا پروگرام

|

مجھے شک نہیں ہے کہ اس قسم کی درخواستیں کاروباری مسئلے کا حل ہوسکتی ہیں ، جیسا کہ میں نے شروع میں ذکر کیا تھا۔ لیکن مجھے شدید شبہات ہیں اگر غلط ہاتھوں میں یہ بے ضرر ہوسکتا ہے۔

قابل قدر؟